Carteira Passkey: o momento “Tesla” das carteiras de criptomoedas

A verdadeira transformação não está em proteger melhor as chaves, mas sim em torná-las impossíveis de serem roubadas. Bem-vindo à era das carteiras Passkey.

Introdução: O mistério do destino de 50 bilhões de dólares

Em fevereiro de 2025, mais um capítulo pesado foi adicionado à história das criptomoedas: o esquema de multiassinatura mais confiável do setor, Safe (Wallet), perdeu 1.6 bilhões de dólares em um ataque à interface frontend. Isso não foi causado por alguma vulnerabilidade zero-day obscura ou por um avanço em computação quântica, mas sim por um problema persistente desde o nascimento das criptos: a fragilidade da interface de interação do usuário com as chaves.

Desde 2020, mais de 50 bilhões de dólares desapareceram de carteiras que alegavam ser seguras. Os ataques de hackers parecem sempre seguir o mesmo padrão: o blockchain não foi violado, a criptografia não foi quebrada, mas os fundos sumiram misteriosamente. A verdade difícil de aceitar é: carteiras “seguras” na verdade não são seguras – o cadeado é forte o suficiente, mas muitas vezes guardamos a porta errada.

E se o problema não estiver na proteção de segurança, mas sim na própria arquitetura subjacente?

I. Os ativos estão na blockchain, as chaves estão na carteira

Corrigindo o conceito de “carteira”

Primeiro, a maioria das pessoas não percebe: a carteira não armazena ativos cripto. Seu bitcoin não está na Ledger, seu ethereum também não está na MetaMask.

Os ativos cripto existem na blockchain, que é um “cofre” indestrutível e transparente. A autenticidade dos ativos pode ser verificada, mas eles não existem em nenhuma carteira. O cofre da blockchain é perfeito – hackers não podem atacá-lo, é imutável e existe para sempre. Sua carteira armazena apenas o chaveiro que abre o cofre, não os ativos em si.

Entender isso transforma nossa percepção de segurança:

- Cofre (The Vault): Os ativos residem no cofre da blockchain – distribuídos em milhares de nós, protegidos por consenso matemático.

- Chave / Chave privada (Private Key): A única maneira de abrir o cofre – se essa sequência de caracteres for exposta, você perde o controle absoluto dos ativos.

- Chave pública / Endereço (Public Address): O “número da porta” dos ativos na blockchain – pode ser compartilhado com segurança, como um endereço de e-mail.

- Assinatura digital (Digital Signature): Autorização impossível de falsificar – a prova matemática que permite a execução de transações.

- Transação (Transaction): Instrução assinada, a partir da qual os ativos podem ser transferidos.

Compreendendo essa lógica, o desafio de segurança das carteiras fica muito claro: os ativos são muito seguros na blockchain, e cada ataque hacker, roubo ou perda – ocorre porque alguém obteve a chave por meio de uma vulnerabilidade.

O problema que impulsiona a evolução das carteiras há 15 anos é simples e complexo: como proteger a chave?

II. A evolução das quatro gerações de gestão de chaves

A história das carteiras cripto é, essencialmente, uma história de esconder chaves. As inovações tecnológicas das carteiras sempre aprenderam com os fracassos das gerações anteriores, mas inevitavelmente introduziram novas vulnerabilidades. Talvez seja hora de evitar o problema já na concepção da arquitetura.

Primeira geração: Carteiras de software / Carteiras quentes (2009 até hoje)

A solução inicial era lógica, mas antiquada: criptografar a chave e escondê-la com uma senha. As carteiras de software armazenam a chave privada do usuário no dispositivo, geralmente na forma de uma frase-semente (12 ou 24 palavras). Os usuários são repetidamente advertidos a anotar a frase-semente em papel, guardar com segurança e nunca perder.

Parece simples, mas está cheia de falhas: o software pode ser hackeado, o computador pode ser infectado por vírus, malwares de área de transferência podem trocar endereços, sites de phishing podem roubar a frase-semente, e extensões de navegador podem ser comprometidas. Hoje, as vulnerabilidades das carteiras de software já causaram prejuízos de bilhões de dólares aos usuários, e essas perdas continuam aumentando diariamente.

Chaves armazenadas em software são extremamente frágeis.

Segunda geração: Carteiras de hardware / Carteiras frias (2014 até hoje)

A resposta do setor foi o isolamento físico. Carteiras de hardware como Ledger e Trezor mantêm as chaves offline, armazenadas em hardware dedicado, sem contato com a internet. As chaves residem em chips seguros, assinando transações internamente, sem exposição a riscos de malware.

Mas novos problemas surgiram: carteiras de hardware são muito inconvenientes – imagine carregar um dispositivo USB para comprar café. Elas podem ser perdidas, roubadas ou danificadas no dia a dia. Ataques à cadeia de suprimentos podem inserir códigos maliciosos antes do dispositivo chegar ao usuário. O conhecido vazamento de informações de usuários da Ledger expôs milhões de endereços, permitindo que hackers transferissem ataques do online para o offline.

O isolamento realmente traz segurança, mas sacrifica a usabilidade.

Terceira geração: Carteiras de Computação Segura Multipartidária (MPC) (2018 até hoje)

As carteiras MPC tentaram uma abordagem diferente: dividir a chave em fragmentos, sem que nenhum participante tenha a chave completa. Vários participantes precisam cooperar para assinar uma transação, mas a chave nunca é reconstruída em um único lugar.

Clientes institucionais ficaram satisfeitos – finalmente podiam controlar carteiras corporativas sem o risco da frase-semente. Mas o MPC reintroduziu algo que o mundo cripto queria eliminar: confiança. O usuário precisa confiar no custodiante, que pode conspirar, desaparecer, ser hackeado ou simplesmente se recusar a prestar serviço.

Em 14 de outubro de 2025, o provedor de carteiras MPC Privy ficou offline por 2 horas devido a sobrecarga nos servidores, impedindo centenas de milhares de usuários de transferirem fundos. Além disso, carteiras MPC são complexas de implantar, caras e, no fim das contas, os fragmentos das chaves são confiados a terceiros. Agora, cada vez mais reguladores consideram carteiras MPC como custódia parcial, não verdadeira autocustódia.

Confiar de forma distribuída é um pouco melhor que confiar de forma centralizada, mas ainda depende da confiança em pessoas.

Quarta geração: Carteiras Passkey (2024 até hoje)

A quarta geração de carteiras adota uma mudança fundamental de arquitetura: não esconde ou divide a chave, mas a sela no chip de segurança do seu dispositivo – o mesmo hardware que protege Apple Pay e Google Pay. A chave existe, mas nunca pode ser extraída, exportada ou roubada. Só pode ser usada após autenticação biométrica do usuário.

Sem frase-semente, sem dispositivo de hardware, sem terceiros.

Linha do tempo da evolução

- 2009: Primeiras carteiras de bitcoin, armazenamento local de chaves

- 2014: Ledger lança a primeira carteira de hardware para consumidores

- 2018: Tecnologia MPC começa a ser usada por instituições

- 2025: Primeira carteira Passkey corporativa (zCloak.Money) lançada

- 2025 ~ 2027: Início da migração em massa para carteiras Passkey

Cada geração de carteira resolve o defeito crítico da anterior, mas traz novos problemas. Os usuários sempre tiveram que escolher entre segurança e conveniência, mas a carteira Passkey é a primeira solução a oferecer ambos simultaneamente.

III. Falha fatal – Interface frágil

Há um fato pouco discutido no setor: as três primeiras gerações de carteiras compartilham uma falha fatal que não está relacionada ao armazenamento das chaves.

Não importa se o usuário utiliza carteira de software, hardware ou solução MPC, todas precisam ser acessadas por meio de infraestrutura Web2:

- Frontend / aplicativos hospedados em servidores centralizados (podem ser sequestrados)

- DNS pode ser comprometido (direcionando usuários para sites falsos)

- Extensões de navegador podem ser substituídas (por versões maliciosas)

- Interfaces web podem ser alvo de phishing (cópias perfeitas podem roubar as chaves dos usuários)

O ataque de 1.6 bilhões de dólares ao Safe (Wallet) provou isso: se a interface de acesso à carteira pode ser comprometida, não importa quão seguro seja o armazenamento da chave.

O problema atual do setor é:

- Primeira geração de carteiras de software: a frase-semente é criptografada com tecnologia de nível militar, mas acessada por um plugin de navegador ou app que atualiza automaticamente / é distribuído por servidores centralizados.

- Segunda geração de carteiras de hardware: sua chave está em hardware seguro impossível de quebrar, mas gerenciada por um software de desktop baixado de um site possivelmente comprometido.

- Terceira geração de carteiras MPC: a chave é fragmentada com criptografia avançada entre vários participantes, mas o portal web é mantido por infraestrutura tradicional.

É como ter um cofre inquebrável, mas com uma porta de papelão.

Cada geração de carteira é obcecada em proteger a chave, mas não protege a interface de acesso do usuário. Os hackers são espertos: enquanto as equipes de segurança criam fechaduras mais avançadas, os atacantes simplesmente trocam a porta.

Esse é o ponto resolvido pela quarta geração de carteiras – ela protege tanto a chave quanto a interface de interação.

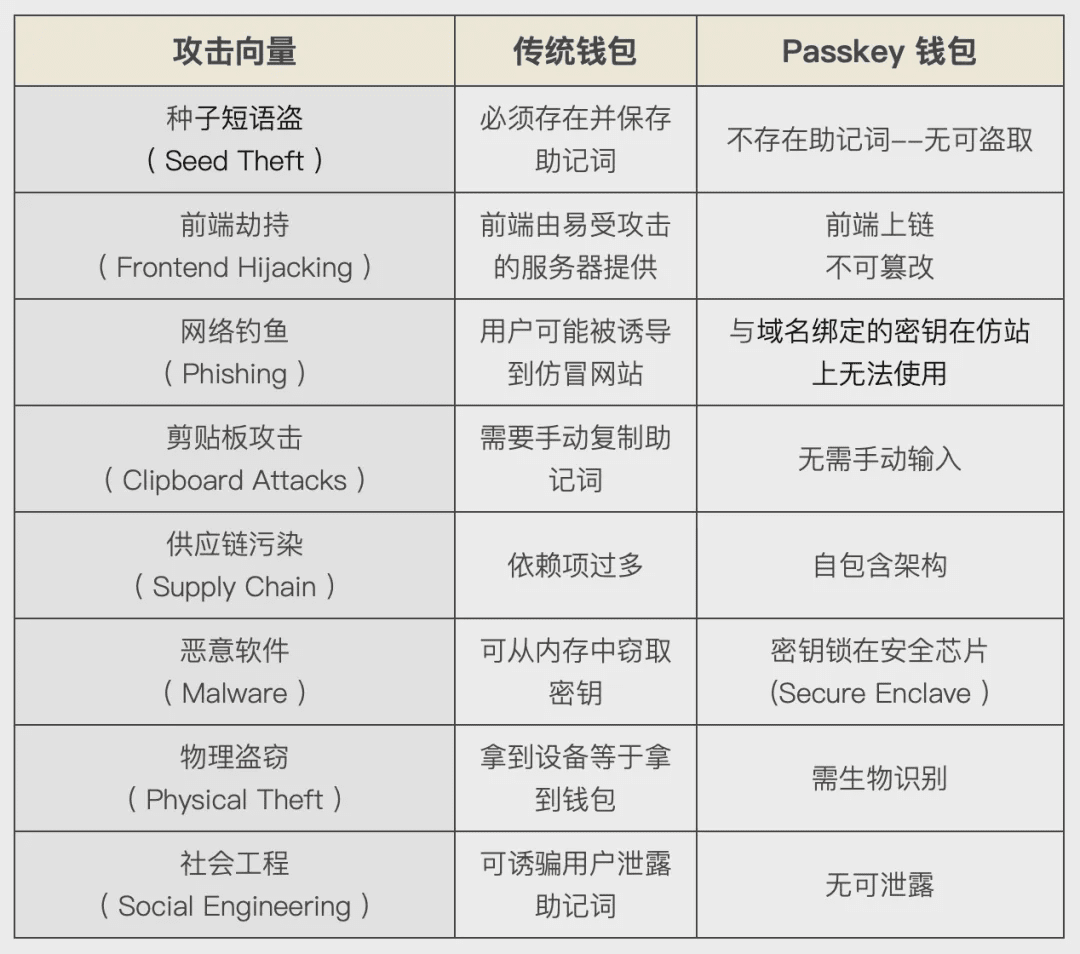

IV. Mapeamento dos modos de ataque a carteiras

Para entender por que a carteira Passkey é revolucionária, é preciso primeiro saber como os ativos cripto são roubados. Aproveitando fraquezas específicas de arquitetura, esses ataques podem ser divididos em quatro categorias.

Ataques à interface / frontend (Frontend / Interface Attacks)

Os ataques mais destrutivos não miram o blockchain ou a carteira – mas sim a interface. Sequestro de DNS redireciona o usuário para um site falso idêntico ao original. O ataque ao Safe (Wallet) citado acima funcionou assim: o atacante invadiu o frontend da rede e injetou código malicioso. Quando o usuário assinava uma transação aparentemente normal, sua carteira era esvaziada.

Ataques a plugins de navegador são igualmente traiçoeiros: invadindo contas de desenvolvedores e enviando atualizações maliciosas, ou fazendo o usuário baixar scripts de hackers, substituindo extensões seguras por variantes maliciosas. O usuário confia na interface familiar, sem saber que cada transação assinada está enviando ativos ao atacante.

Roubo de frase-semente (Seed Phrase Theft)

As 12 ou 24 palavras que protegem bilhões de dólares em cripto são, na verdade, muito frágeis. Os métodos de ataque incluem:

- Roubo físico: fotografar ou furtar a frase-semente anotada.

- Roubo digital: malware escaneando e reconhecendo padrões de frases-semente.

- Verificação social: falsos atendentes ou suporte técnico induzindo o usuário a “verificar” sua frase-semente.

- Geradores de frase-semente falsos: gerando frases-semente pré-determinadas e vulneráveis.

Se a frase-semente for exposta, a perda é total e permanente – não há recuperação, arbitragem ou reversão.

Operações de phishing (Phishing Operations)

O phishing cripto evoluiu para um sistema de fraude industrializado. Os golpes mais comuns incluem:

- Phishing de aprovação (Approval Phishing): enganar o usuário para conceder permissões ilimitadas de tokens.

- Airdrops falsos: criar senso de urgência para baixar a guarda do usuário.

- Sites clonados: cópias 1:1 de interfaces populares de DeFi para roubar credenciais e frases-semente.

No mundo digital, imitações perfeitas custam quase nada – até especialistas podem ser enganados.

Comprometimento da cadeia de suprimentos (Supply Chain Compromises)

Sistemas modernos de software dependem uns dos outros, criando inúmeras oportunidades de ataque. Um pacote npm (biblioteca JavaScript) comprometido pode afetar milhares de carteiras. Atualizações de firmware de carteiras de hardware podem introduzir backdoors. Dependências em várias camadas podem esconder códigos maliciosos ativados meses após a instalação.

O ataque ao Ledger Connect Kit é um exemplo clássico: uma biblioteca contaminada afetou vários aplicativos DeFi, esvaziando carteiras em todo o ecossistema.

V. A chegada da carteira Passkey

O que é Passkey?

Passkey não é uma tecnologia cripto exótica. É o sistema de autenticação de identidade digital do futuro, desenvolvido por Apple, Google e Microsoft com investimentos de bilhões de dólares. Quando você desbloqueia o iPhone com FaceID, faz login no GitHub com TouchID ou acessa o sistema com Windows Hello, já está usando Passkey.

Hoje, gigantes da tecnologia e do setor financeiro já adotaram esse sistema. Binance, Coinbase e PayPal usam Passkey para proteger milhões de contas. Amazon, Google e Microsoft já o definiram como padrão de segurança. Essa tecnologia baseada nos padrões WebAuthn / FIDO2 já foi testada por bilhões de usuários.

A novidade é: essa tecnologia madura será aplicada às carteiras cripto.

Como o Passkey redefine o modelo de segurança:

- Autenticação biométrica: o rosto ou a impressão digital do usuário se tornam o único meio de acesso.

- Segurança vinculada ao domínio: cada Passkey é vinculada a um domínio específico, tornando o phishing matematicamente impossível.

- Sem segredos compartilhados: diferente de senhas ou frases-semente, o Passkey nunca sai do dispositivo do usuário.

- Suporte de hardware: a chave reside no chip de segurança do dispositivo (Secure Enclave), o mesmo que protege credenciais de pagamento.

Quando a Apple tornou o Passkey padrão no iOS 16, não estava apenas melhorando senhas – estava eliminando-as. A mesma revolução está chegando ao universo das criptomoedas.

Arquitetura completa (The Complete Architecture)

A implementação moderna da carteira Passkey combina três camadas-chave, que trabalham juntas para criar uma segurança sem precedentes.

Camada 1: Passkey no chip de segurança

A chave privada é gerada e permanece no chip de segurança do dispositivo. Não é armazenada em software, nem mesmo o usuário pode acessá-la. Sua única função é assinar transações após autenticação do usuário.

Camada 2: Frontend imutável (Immutable Frontend)

A interface da carteira Passkey não é mais fornecida por servidores web tradicionais, mas sim implantada na blockchain. Esse frontend é imutável, não pode ser modificado ou substituído – é permanente como a própria blockchain.

Camada 3: Execução direta na blockchain (Direct Blockchain Execution)

As transações vão diretamente do dispositivo autenticado para a blockchain – sem servidores intermediários, sem chaves de API, sem infraestrutura centralizada vulnerável a ataques.

Aplicação prática

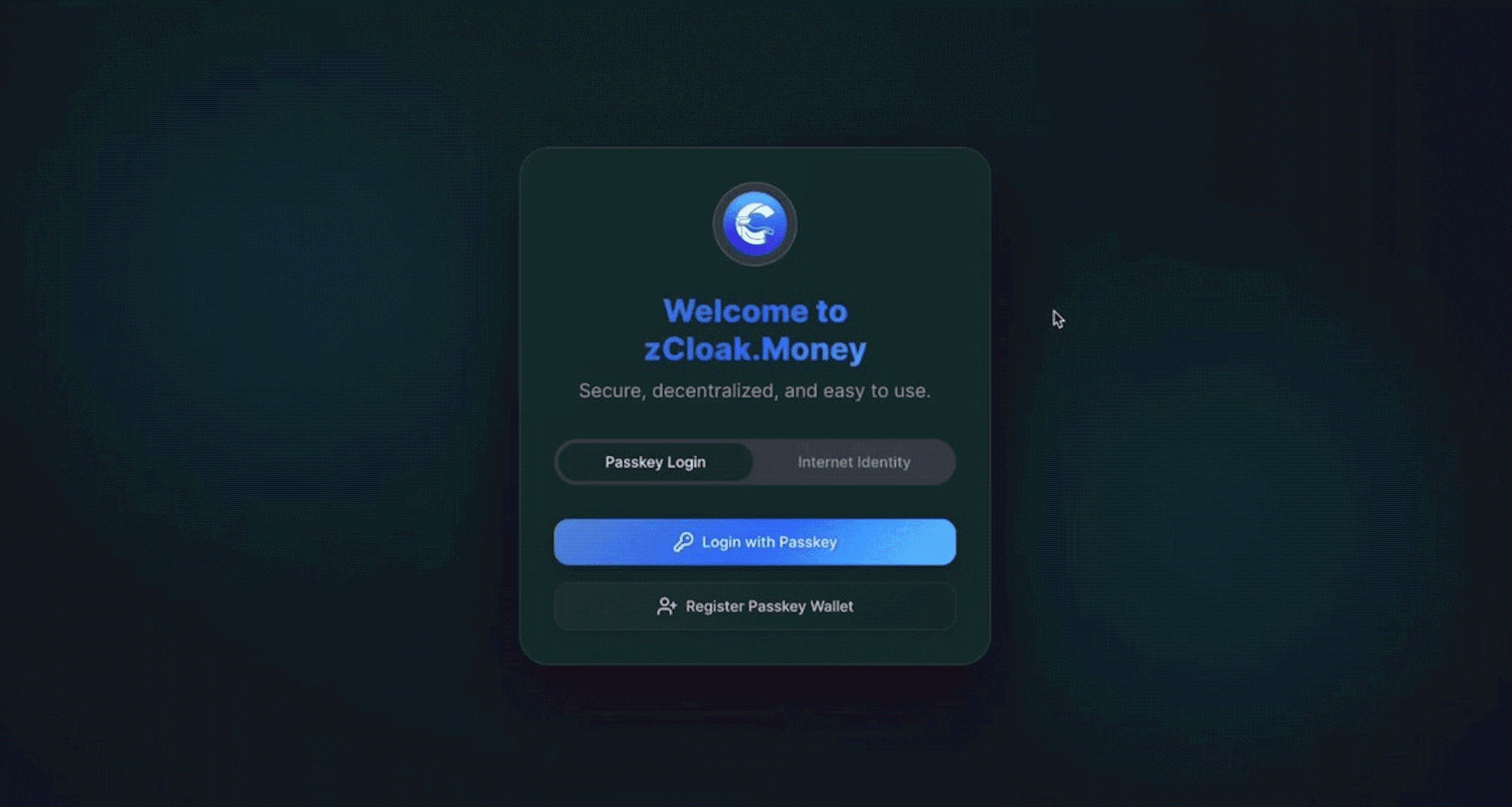

Atualmente, algumas equipes estão explorando carteiras Passkey, mas a zCloak.Money foi a primeira a implementar a arquitetura completa:

- Autenticação via Passkey

- Frontend on-chain construído com ICP

- Chain-key Cryptography para suporte multi-chain

Esse sistema já está online e em uso real.

O frontend imutável é fundamental

A genialidade de combinar Passkey com frontend imutável é que resolve os problemas nas duas pontas do sistema de segurança. Carteiras tradicionais, mesmo com chaves seguras, podem ser totalmente comprometidas se a interface de acesso for sequestrada. Carteiras Passkey com frontend tradicional ainda são vulneráveis a ataques de DNS ou invasão de servidores.

Mas quando o frontend reside na blockchain – imutável, verificável e permanente – não há mais nada a ser sequestrado. A carteira que o usuário vê e opera é parte do próprio protocolo.

A fusão dessas tecnologias cria um resultado inédito: uma carteira inquebrável, não por defesas mais fortes, mas por eliminar completamente os pontos de ataque.

VI. Inovação arquitetônica de nível imune

A carteira Passkey não apenas resiste a ataques – ela torna a maioria dos ataques logicamente impossíveis. A segurança não é alcançada construindo muros mais altos, mas sim por imunidade arquitetônica.

Matriz de imunidade

Princípios técnicos

Essa imunidade vem de diferenças fundamentais na arquitetura:

- O Passkey não pode ser extraído ou copiado: a chave privada é gerada e vinculada permanentemente ao chip de segurança, sem função para extração, sem API para leitura. Nem mesmo com acesso root ao dispositivo é possível acessá-la.

- A autenticação biométrica é feita localmente: dados faciais ou de impressão digital nunca saem do dispositivo do usuário. O chip de segurança valida a biometria e só permite a assinatura da chave após a correspondência, sem relação com solicitações de rede, validação externa ou superfícies de ataque.

- Vinculação ao domínio impede redirecionamento: cada Passkey é criptograficamente vinculada a um domínio específico. Mesmo que um atacante crie uma cópia perfeita do site, o Passkey simplesmente não funcionará lá – o ataque se torna fisicamente impossível.

- Frontend imutável não pode ser sequestrado: quando a interface da carteira existe como protocolo blockchain e não como hospedagem web tradicional, não há servidor para atacar, DNS para sequestrar ou CDN para contaminar. Essa interface é tão imutável quanto a própria blockchain.

VII. O momento Tesla

Assim como a Tesla não criou um motor a combustão melhor, mas eliminou a necessidade de gasolina, a carteira Passkey não precisa mais de frase-semente.

Disrupção de paradigma

As revoluções tecnológicas seguem um padrão: no início, são ignoradas (“Se cavalos correm bem, por que precisamos de carros?”), depois consideradas impraticáveis (“Onde carregar um carro elétrico?”), e finalmente se tornam o novo padrão (“Você ainda usa gasolina? Que coisa ultrapassada!”).

Estamos em um ponto de inflexão – carteiras Passkey estão passando de inovação para necessidade.

Perspectivas de aplicação

Hoje, os primeiros usuários – empresas cripto nativas e cofres institucionais visionários – estão migrando para carteiras Passkey, ganhando vantagem competitiva com segurança e operacionalidade superiores.

- Daqui a 1 ~ 2 anos: empresas começam a adotar carteiras Passkey em larga escala. Com ataques hackers continuando a atingir carteiras tradicionais, seguradoras passam a exigir Passkey como condição para cobertura. Conselhos de administração começam a questionar por que seus cofres não usam “a carteira mais segura”.

- Daqui a 3 ~ 5 anos: adoção mainstream. Usar frase-semente se torna sinal de risco, como usar senha sem 2FA. Novos usuários pulam a frase-semente e vão direto para Passkey.

- Futuro: frases-semente desaparecem, como modems discados ou disquetes. A ideia de proteger bilhões de dólares com 24 palavras escritas em papel será tão absurda quanto guardar dinheiro debaixo do colchão.

A verdade nua e crua

Cada mudança tecnológica segue esse padrão: resistência, adoção, domínio. Do telégrafo ao telefone, do filme à fotografia digital, do motor a combustão ao carro elétrico. Tecnologias superiores não vencem por melhorias incrementais, mas por tornar a geração anterior obsoleta.

A carteira Passkey não é apenas um passo, é também a evolução do modelo de segurança de ativos digitais.

Conclusão: Hora da escolha

A solução está diante de nós.

Após a perda de 50 bilhões de dólares, o setor cripto está em uma encruzilhada: continuar iterando sobre a mesma arquitetura vulnerável – instalando fechaduras mais fortes em portas de papelão – ou adotar uma mudança de mentalidade sobre segurança de carteiras.

A carteira Passkey representa essa mudança – não por otimização pontual, mas por transformação arquitetônica.

Os gigantes da tecnologia já validaram que Passkey é o futuro da autenticação. A primeira implementação cripto, zcloak.money, já está online, provando que segurança e conveniência não são mutuamente exclusivas.

A mudança tecnológica segue um padrão previsível: o que hoje parece revolucionário, amanhã pode ser padrão. A questão não é se a carteira Passkey será a norma, mas quando será.

O momento Tesla das carteiras cripto já chegou.

A única questão é: você está pronto?

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

Quota de mercado despenca 60%, será que a Hyperliquid conseguirá voltar ao topo com o HIP-3 e os Builder Codes?

O que aconteceu recentemente com a Hyperliquid?

A disputa de classes europeia por trás da aquisição da Juventus pela Tether

Não é que o cripto ficou chato, é que você finalmente entendeu as regras do jogo.