釣魚攻擊竊取多重簽名錢包中的300萬USDC

- 投資者在釣魚攻擊中損失300萬美元

- 攻擊者利用偽裝且已驗證的惡意合約

- Request Finance確認有假冒版本合約被使用

一名加密貨幣投資者在一次高度複雜的釣魚攻擊中損失超過300萬美元穩定幣,該攻擊利用了多簽錢包。這起事件於9月11日由鏈上研究員ZachXBT披露,他指出受害者的錢包被盜走了3,047,000 USDC。

攻擊者迅速將資金兌換成Ethereum,並轉移至Tornado Cash,一個常被用於隱藏非法資金流動的隱私協議。

根據SlowMist創辦人Yu Xian的說法,被盜地址是一個2-of-4 Safe多簽錢包。攻擊發生在受害者連續授權兩筆交易給一個偽裝成合法地址的詐騙地址之後。為了提高詐騙的隱蔽性,駭客開發了一個惡意合約,其地址的首尾字符與正確地址一致,使得詐騙難以被察覺。

Xian解釋,該詐騙利用了Safe Multi Send功能,將惡意授權偽裝在看似例行的授權操作中。「這種異常授權很難被發現,因為它不是標準的授權方式,」他說。

看了@zachxbt 發的這起被盜事件,有些意思,被盜地址是一個2/4 Safe多簽地址:

0xE7c15D929cdf8c283258daeBF04Fb2D9E403d139被盜3047700 USDC是這兩筆,緊挨著:

3M USD

47700 USDC屬於授權被盜,被盜者USDC… pic.twitter.com/KQPYxGvugP

— Cos(余弦)😶🌫️ (@evilcos) 2025年9月12日

Scam Sniffer的調查顯示,該假冒合約在攻擊發生前近兩週已被部署,且已在Etherscan上驗證,並配置了「批量支付」功能以顯得合法。在攻擊當天,授權通過Request Finance介面執行,使攻擊者得以存取資金。

作為回應,Request Finance確認有惡意行為者部署了其支付合約的偽造版本。該公司強調僅有一名客戶受影響,且漏洞已被修補。

🚨 一名受害者昨日因涉及Safe錢包上的假Request Finance合約的複雜攻擊損失了3,047,000 USDC。

關鍵發現:

• 受害者的2/4 Safe多簽錢包顯示通過Request Finance應用介面進行批量交易

• 其中隱藏著:對惡意合約的授權… pic.twitter.com/U9UNfYNZhv— Scam Sniffer | Web3 Anti-Scam (@realScamSniffer) 2025年9月12日

儘管如此,Scam Sniffer警告,類似的釣魚攻擊可以通過多種途徑發動,包括惡意軟體、被入侵的瀏覽器擴展、應用前端漏洞,甚至DNS劫持。使用看似已驗證的合約和幾乎相同的地址,強化了攻擊者不斷精進其手法,以規避加密貨幣用戶的注意力。

免責聲明:文章中的所有內容僅代表作者的觀點,與本平台無關。用戶不應以本文作為投資決策的參考。

您也可能喜歡

FG Nexus於Deutsche Börse上市,擴展Ethereum影響力

Europol加強打擊加密貨幣犯罪的國際合作

Zcash ECC在ZEC價格上漲45%之際公布雄心勃勃的第四季度計劃

比特幣價格預測:BTC等待突破109K–112K區間,交易者瞄準114K目標

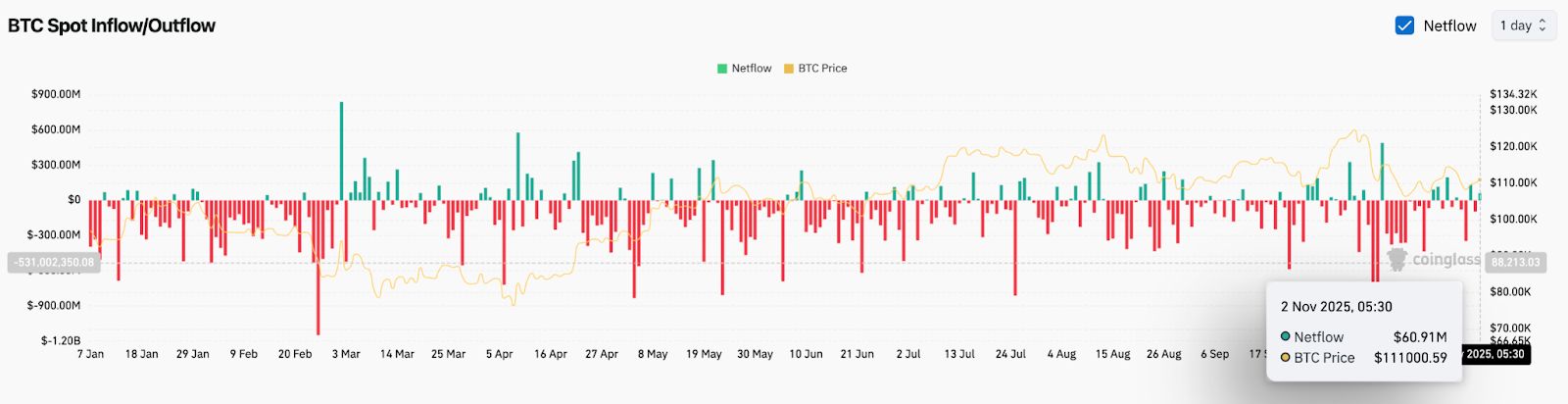

比特幣目前在$109,000至$112,000的壓縮區間內交易,價格約為$110,970,顯示即將出現波動性突破。現貨資金流保持平衡,流入達$60.9M,而多空比接近1.8,反映出謹慎樂觀情緒。若突破$112,400,可能推動價格上行至$114,000-$117,000區間,而$109,000則仍是關鍵支撐位。