Portefeuille Passkey : le « moment Tesla » des portefeuilles crypto

La véritable révolution ne réside pas dans une meilleure protection des clés, mais dans le fait qu’elles ne peuvent tout simplement pas être volées. Bienvenue dans l’ère des portefeuilles Passkey.

Introduction : Le mystère des 50 milliards de dollars disparus

En février 2025, une nouvelle page sombre s’ajoute à l’histoire des cryptomonnaies : la solution multisignature la plus fiable du secteur, Safe (Wallet), a perdu 1,6 milliard de dollars lors d’une attaque sur son interface frontale. Ce n’était pas dû à une faille zero-day sophistiquée ni à une percée en informatique quantique, mais à un problème aussi ancien que la cryptographie elle-même : la faiblesse de l’interface utilisateur pour manipuler les clés.

Depuis 2020, plus de 50 milliards de dollars se sont volatilisés de portefeuilles prétendument sécurisés. Les attaques de hackers suivent un schéma récurrent : la blockchain n’est pas compromise, la cryptographie n’est pas cassée, mais les fonds disparaissent mystérieusement. La vérité, difficile à accepter, est la suivante : les portefeuilles “sécurisés” ne le sont pas vraiment – le coffre est solide, mais nous gardons souvent la mauvaise porte.

Et si le problème ne venait pas de la protection, mais de l’architecture sous-jacente elle-même ?

I. Les actifs sont sur la blockchain, les clés dans le portefeuille

Clarification du concept de “portefeuille”

Premièrement, la plupart des gens ignorent que : les portefeuilles ne stockent pas les actifs cryptographiques. Vos bitcoins ne sont pas sur Ledger, vos ethers ne sont pas dans MetaMask.

Les actifs cryptographiques résident sur la blockchain, un “coffre-fort” indestructible et transparent. L’existence des actifs peut être vérifiée, mais ils n’existent dans aucun portefeuille. Ce coffre-fort blockchain est parfait – les hackers ne peuvent pas l’attaquer, il est immuable et éternel. Votre portefeuille ne contient que le trousseau de clés pour ouvrir ce coffre, pas les actifs eux-mêmes.

Comprendre cela transforme notre perception de la sécurité :

- Le coffre-fort (The Vault) : Les actifs résident dans le coffre-fort blockchain – répartis sur des milliers de nœuds, protégés par le consensus mathématique.

- Clé privée (Private Key) : La seule façon d’ouvrir le coffre – si cette chaîne de caractères est compromise, le contrôle absolu des actifs est perdu.

- Clé publique / Adresse (Public Address) : L’adresse des actifs sur la blockchain – peut être partagée en toute sécurité, comme une adresse email.

- Signature numérique (Digital Signature) : Autorisation infalsifiable – la preuve mathématique permettant d’exécuter une transaction.

- Transaction : L’instruction signée qui permet le transfert des actifs.

Avec cette logique, le défi de sécurité des portefeuilles devient limpide : les actifs sont très sûrs sur la blockchain, mais chaque attaque, vol ou perte survient parce que quelqu’un a obtenu la clé via une faille.

La question qui a guidé l’évolution des portefeuilles depuis 15 ans est à la fois simple et complexe : comment protéger la clé ?

II. Quatre générations d’évolution de la gestion des clés

L’histoire des portefeuilles cryptographiques est essentiellement celle de la dissimulation des clés. Chaque innovation technique a tiré les leçons des échecs précédents, tout en introduisant de nouvelles failles. Il est peut-être temps de repenser l’architecture pour éviter ces problèmes.

Première génération : Portefeuilles logiciels / Hot wallets (2009 à aujourd’hui)

La première solution était logique mais datée : chiffrer la clé et la cacher derrière un mot de passe. Les portefeuilles logiciels stockaient la clé privée sur l’appareil de l’utilisateur, sous forme de phrase mnémonique (12 ou 24 mots). On répétait aux utilisateurs de copier ces mots sur papier, de les garder en sécurité et de ne jamais les perdre.

Cette méthode semble simple mais regorge de failles : les logiciels peuvent être piratés, les ordinateurs infectés par des virus, des malwares de presse-papiers peuvent détourner des adresses, des sites de phishing voler les phrases mnémoniques, et même les extensions de navigateur peuvent être compromises. Aujourd’hui, les failles des portefeuilles logiciels ont coûté des milliards de dollars aux utilisateurs, et ces pertes continuent d’augmenter chaque jour.

Les clés stockées dans un logiciel sont extrêmement vulnérables.

Deuxième génération : Portefeuilles matériels / Cold wallets (2014 à aujourd’hui)

La réponse du secteur a été l’isolement physique. Ledger et Trezor, par exemple, stockent les clés hors ligne, dans du matériel dédié, sans contact avec Internet. Les clés résident dans une puce sécurisée, les transactions sont signées à l’intérieur de l’appareil, sans exposition aux risques des malwares.

Mais de nouveaux problèmes sont apparus : les portefeuilles matériels sont peu pratiques – imaginez acheter un café avec une clé USB. Ils peuvent être perdus, volés ou endommagés dans la vie quotidienne. Les attaques sur la chaîne d’approvisionnement peuvent introduire du code malveillant avant même que l’appareil n’arrive chez l’utilisateur. L’incident de fuite d’informations chez Ledger a exposé des millions d’adresses d’utilisateurs, permettant aux hackers de passer à des attaques physiques.

L’isolement apporte la sécurité, mais au prix de l’utilisabilité.

Troisième génération : Portefeuilles à calcul multipartite (MPC) (2018 à aujourd’hui)

Les portefeuilles MPC ont tenté une approche différente : diviser la clé en fragments, aucun participant n’ayant la clé complète. Plusieurs parties doivent collaborer pour signer une transaction, mais la clé n’est jamais reconstituée en un seul endroit.

Les clients institutionnels sont satisfaits : ils peuvent enfin gérer les portefeuilles de façon corporative sans risque de phrase mnémonique. Mais le MPC réintroduit ce que la crypto voulait éliminer : la confiance. L’utilisateur dépend du prestataire de garde, qui peut conspirer, disparaître, être piraté ou refuser le service.

Le 14 octobre 2025, le fournisseur MPC Privy a vu ses serveurs hors ligne pendant 2 heures à cause d’une surcharge réseau, empêchant des centaines de milliers d’utilisateurs d’effectuer des transferts. De plus, le déploiement MPC est complexe, coûteux, et au final, les fragments de clé sont confiés à d’autres. De plus en plus de régulateurs considèrent désormais les portefeuilles MPC comme une garde partielle, et non une vraie auto-garde.

La confiance distribuée est meilleure que la centralisation, mais elle reste une question de confiance humaine.

Quatrième génération : Portefeuilles Passkey (2024 à aujourd’hui)

La quatrième génération opère un changement d’architecture radical : il ne s’agit plus de cacher ou de fragmenter la clé, mais de la sceller dans la puce sécurisée de votre appareil – la même qui protège Apple Pay et Google Pay. La clé existe, mais ne peut jamais être extraite, exportée ou volée. Elle n’est utilisable qu’après authentification biométrique de l’utilisateur.

Pas de phrase mnémonique, pas d’appareil dédié, pas de tiers.

Chronologie de l’évolution

- 2009 : Premiers portefeuilles Bitcoin, stockage local des clés

- 2014 : Ledger lance le premier portefeuille matériel grand public

- 2018 : Début de l’application MPC pour les institutions

- 2025 : Lancement du premier portefeuille Passkey d’entreprise (zCloak.Money)

- 2025 ~ 2027 : Début de la migration massive vers les portefeuilles Passkey

Chaque génération a corrigé les défauts majeurs de la précédente, mais a aussi introduit de nouveaux problèmes. Les utilisateurs ont toujours dû choisir entre sécurité et commodité. Le portefeuille Passkey est la première solution à offrir les deux simultanément.

III. Faiblesse fatale – L’interface vulnérable

Le secteur cache un fait tabou : les trois premières générations de portefeuilles partagent un défaut fatal indépendant du stockage des clés.

Que l’utilisateur utilise un portefeuille logiciel, matériel ou MPC, il doit y accéder via une infrastructure Web2 :

- Le front-end / l’application est hébergé sur des serveurs centralisés (pouvant être compromis)

- Le DNS peut être détourné (redirigeant l’utilisateur vers un faux site)

- L’extension de navigateur peut être remplacée (par une version malveillante)

- L’interface web peut être imitée (une copie parfaite peut voler la clé de l’utilisateur)

L’attaque à 1,6 milliard de dollars sur Safe (Wallet) l’a prouvé : si l’interface d’accès au portefeuille est compromise, la sécurité du stockage des clés ne sert à rien.

Le problème actuel du secteur est le suivant :

- Première génération : la phrase mnémonique est chiffrée par une technologie militaire, mais accessible via une extension ou une application distribuée par un serveur centralisé et mise à jour automatiquement.

- Deuxième génération : votre clé est dans un matériel inviolable, mais gérée par un logiciel de bureau téléchargé depuis un site potentiellement compromis.

- Troisième génération (MPC) : la clé est fragmentée par cryptographie avancée, mais l’interface web reste servie par une infrastructure traditionnelle.

C’est comme avoir un coffre-fort indestructible, mais une porte en carton.

Chaque génération s’est focalisée sur la protection de la clé, mais pas sur l’interface d’accès. Les hackers sont malins : pendant que les équipes de sécurité conçoivent des serrures plus sophistiquées, les attaquants remplacent simplement la porte.

C’est le problème que résout la quatrième génération : elle protège à la fois la clé et l’interface.

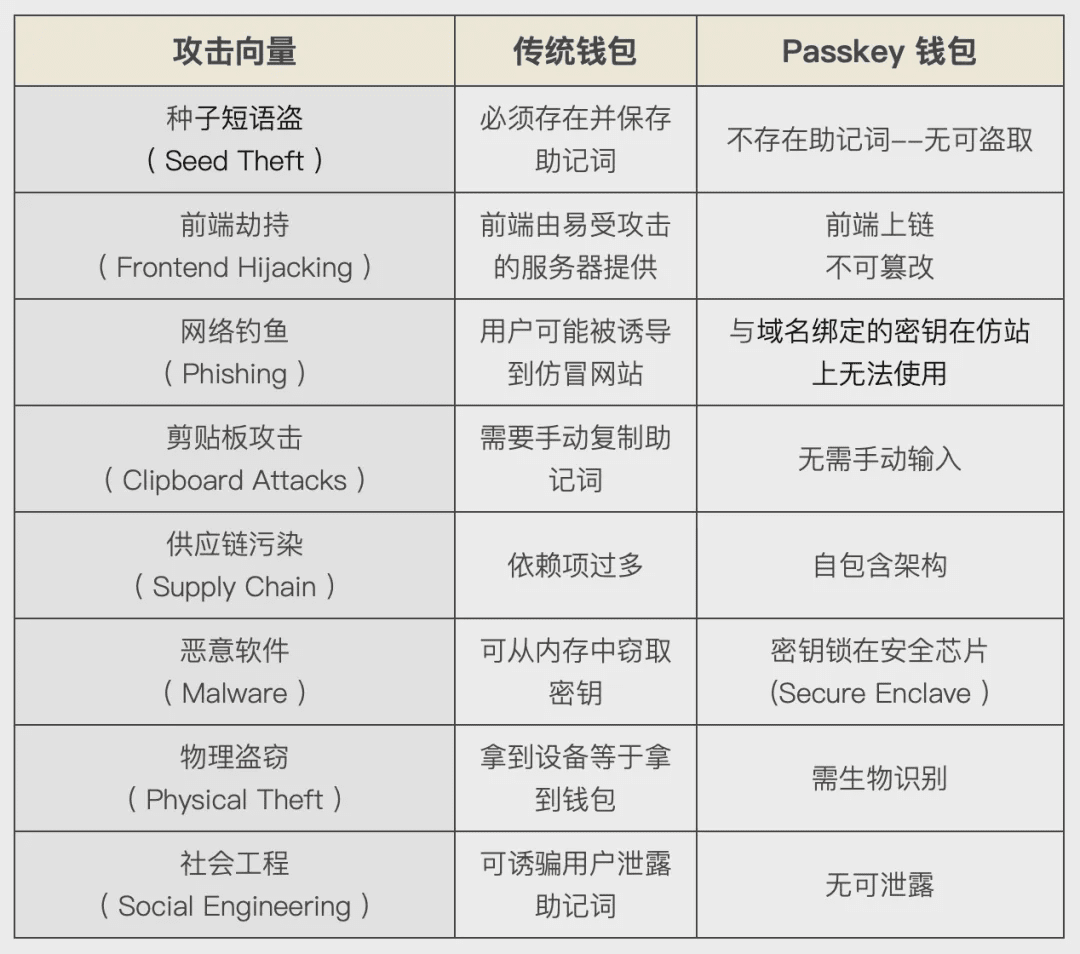

IV. Typologie des attaques sur les portefeuilles

Pour comprendre pourquoi le portefeuille Passkey est révolutionnaire, il faut d’abord voir comment les actifs cryptographiques sont volés. En exploitant des faiblesses architecturales spécifiques, ces attaques se répartissent en quatre catégories.

Attaques sur le front-end / l’interface

Les attaques les plus destructrices ne ciblent pas la blockchain ou le portefeuille, mais l’interface. Le détournement DNS redirige l’utilisateur vers un faux site identique. L’attaque sur Safe (Wallet) mentionnée plus haut a fonctionné ainsi : l’attaquant a compromis le front-end et injecté du code malveillant. Lorsque l’utilisateur signait une transaction “normale”, son portefeuille était vidé.

Les attaques sur les extensions de navigateur sont tout aussi insidieuses : en piratant le compte du développeur et en poussant une mise à jour malveillante, ou en incitant l’utilisateur à télécharger un script pirate, l’extension sûre est remplacée par une variante malveillante. L’utilisateur fait confiance à l’interface familière, sans savoir que chaque transaction envoie ses actifs à l’attaquant.

Vol de phrase mnémonique

Les 12 ou 24 mots protégeant des milliards de dollars sont en réalité très vulnérables. Les méthodes d’attaque incluent :

- Vol physique : photographier ou dérober la phrase écrite.

- Vol numérique : malware scannant et reconnaissant les schémas de phrases mnémoniques.

- Vérification sociale : faux support technique incitant l’utilisateur à “vérifier” sa phrase.

- Générateurs de phrases falsifiés : générer des phrases prédéterminées et vulnérables.

Une fois la phrase mnémonique compromise, la perte est totale, permanente, irréversible et sans recours.

Opérations de phishing

Le phishing crypto est devenu une industrie du scam. Les méthodes courantes incluent :

- Phishing d’approbation : inciter l’utilisateur à accorder des droits illimités sur ses tokens.

- Faux airdrops : créer un sentiment d’urgence pour faire baisser la vigilance.

- Sites clonés : copier à l’identique l’interface de sites DeFi populaires pour voler les identifiants et phrases mnémoniques.

Dans le monde numérique, l’imitation parfaite coûte presque rien. Même les experts peuvent se faire piéger.

Compromission de la chaîne d’approvisionnement

Les systèmes logiciels modernes sont interconnectés, multipliant les vecteurs d’attaque. Un paquet npm compromis (dépendance JavaScript) peut affecter des milliers de portefeuilles. Une mise à jour de firmware de portefeuille matériel peut introduire une porte dérobée. Des codes malveillants peuvent rester dormants dans des dépendances profondes et s’activer des mois après l’installation.

L’attaque Ledger Connect Kit en est un exemple typique : une bibliothèque compromise a affecté plusieurs applications DeFi, vidant les portefeuilles de tout un écosystème.

V. L’avènement du portefeuille Passkey

Qu’est-ce qu’une Passkey ?

Une Passkey n’est pas une nouvelle technologie cryptographique. Il s’agit du système d’authentification numérique de demain, développé par Apple, Google et Microsoft pour des dizaines de milliards de dollars. Lorsque vous déverrouillez un iPhone avec FaceID, accédez à GitHub avec TouchID ou ouvrez une session Windows Hello, vous utilisez déjà une Passkey.

Aujourd’hui, les géants mondiaux de la tech et de la finance ont adopté ce système. Binance, Coinbase et PayPal protègent des millions de comptes avec Passkey. Amazon, Google et Microsoft en ont fait un standard de sécurité. Cette technologie, basée sur les standards WebAuthn / FIDO2, a été éprouvée par des milliards d’utilisateurs.

La nouveauté : cette technologie mature arrive dans les portefeuilles crypto.

Comment Passkey redéfinit le modèle de sécurité :

- Authentification biométrique : le visage ou l’empreinte de l’utilisateur devient la seule façon d’accéder.

- Sécurité liée au domaine : chaque Passkey est liée à un domaine spécifique, rendant le phishing mathématiquement impossible.

- Pas de secret partagé : contrairement aux mots de passe ou phrases mnémoniques, la Passkey ne quitte jamais l’appareil de l’utilisateur.

- Soutien matériel : la clé réside dans la puce sécurisée de l’appareil (Secure Enclave), la même qui protège les paiements.

Quand Apple a fait de Passkey le standard sur iOS 16, ce n’était pas une simple amélioration du mot de passe – c’était la fin du mot de passe. La même révolution arrive dans la crypto.

Architecture complète

Le portefeuille Passkey moderne repose sur trois couches clés, qui coopèrent pour offrir une sécurité inédite.

Couche 1 : Passkey dans la puce sécurisée

La clé privée est générée et stockée dans la puce sécurisée de l’appareil, jamais dans un logiciel, et même l’utilisateur ne peut y accéder. Elle ne sert qu’à signer des transactions après authentification.

Couche 2 : Front-end immuable

L’interface du portefeuille Passkey n’est plus servie par des serveurs web traditionnels, mais déployée entièrement sur la blockchain. Ce front-end est immuable, irrévocable – aussi permanent que la blockchain elle-même.

Couche 3 : Exécution directe sur la blockchain

Les transactions sont envoyées directement de l’appareil authentifié à la blockchain, sans serveur intermédiaire, sans clé API, sans infrastructure centralisée vulnérable.

Applications concrètes

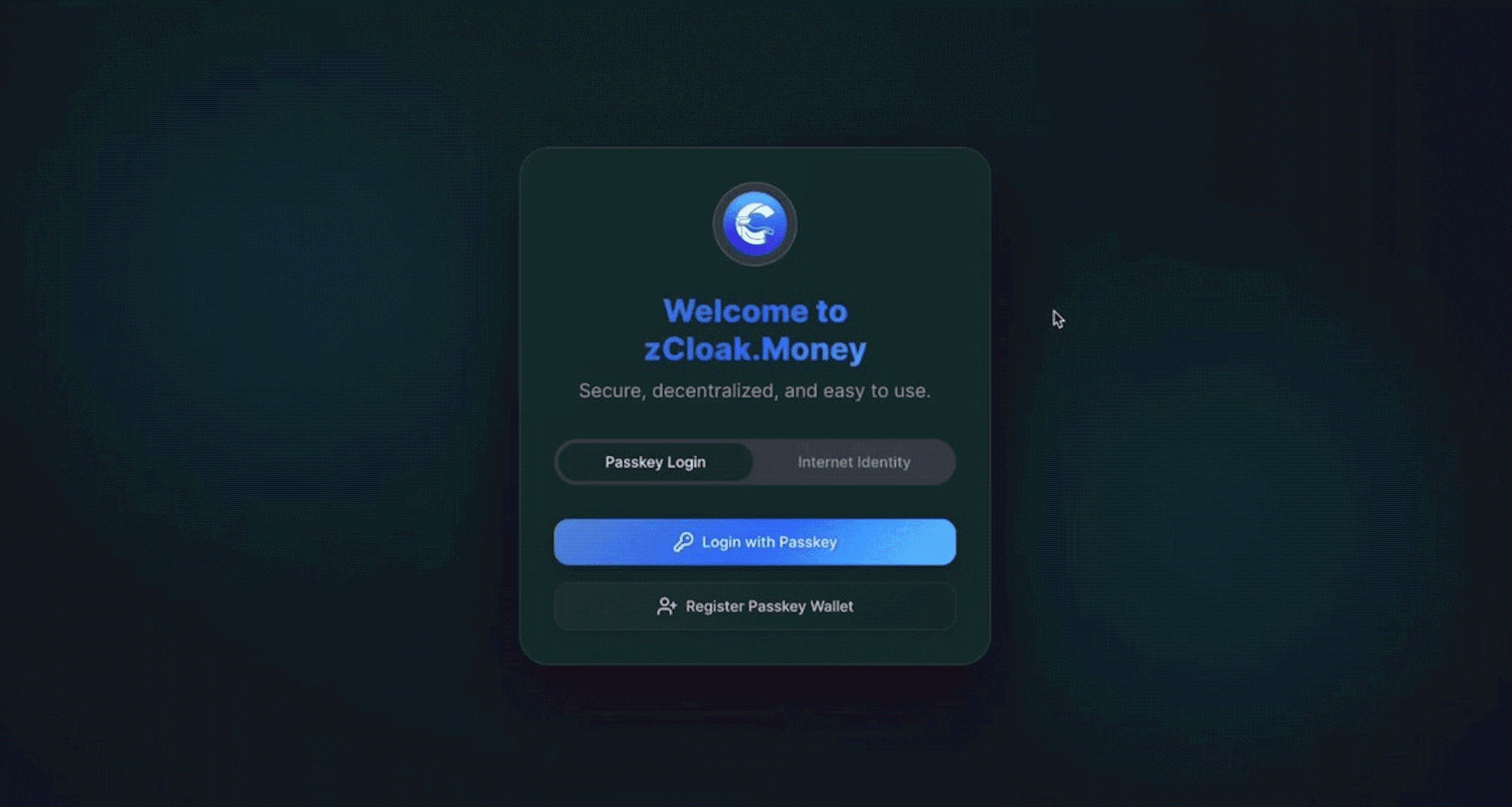

Des équipes explorent déjà les portefeuilles Passkey, mais zCloak.Money a été le premier à réaliser l’architecture complète :

- Authentification par Passkey

- Front-end on-chain construit avec ICP

- Cryptographie Chain-key pour le support multi-chaînes

Ce système est déjà en ligne et utilisé en production.

L’importance du front-end immuable

La combinaison de Passkey et d’un front-end immuable résout les deux extrémités du problème de sécurité. Un portefeuille traditionnel, même avec une clé ultra-sécurisée, peut être compromis si l’interface d’accès est détournée. Un portefeuille Passkey avec un front-end web traditionnel reste vulnérable au détournement DNS ou à l’intrusion serveur.

Mais si le front-end réside sur la blockchain – immuable, vérifiable et permanent – il n’y a plus rien à détourner. L’interface que l’utilisateur voit et manipule fait partie intégrante du protocole.

Cette fusion technologique crée une avancée inédite : un portefeuille inviolable, non pas grâce à une défense accrue, mais en éliminant toute porte d’entrée pour l’attaque.

VI. Révolution architecturale immunitaire

Le portefeuille Passkey ne fait pas que résister aux attaques – il rend la plupart d’entre elles impossibles sur le plan logique. La sécurité n’est plus une question de murs plus hauts, mais d’immunité architecturale.

Matrice d’immunité

Principes techniques

Cette immunité découle de différences architecturales fondamentales :

- La Passkey ne peut être extraite ni copiée : la clé privée est générée et liée à la puce sécurisée, sans fonction d’extraction ni API d’accès. Même avec un accès root à l’appareil, elle reste inaccessible.

- L’authentification biométrique est locale : les données biométriques ne quittent jamais l’appareil. La puce sécurisée valide la biométrie et autorise la signature, sans rapport avec les requêtes réseau ou les surfaces d’attaque externes.

- Liaison au domaine pour empêcher la redirection : chaque Passkey est cryptographiquement liée à un domaine spécifique. Même si un attaquant crée une copie parfaite du site, la Passkey ne fonctionnera pas dessus. L’attaque devient physiquement impossible.

- Le front-end immuable ne peut être détourné : si l’interface du portefeuille est hébergée comme un protocole blockchain et non sur un serveur web, il n’y a ni serveur à attaquer, ni DNS à détourner, ni CDN à polluer. L’interface est aussi immuable que la blockchain.

VII. Le moment Tesla

Comme Tesla n’a pas créé un meilleur moteur à essence mais a éliminé le besoin d’essence, le portefeuille Passkey n’a plus besoin de phrase mnémonique.

Disruption du modèle

Les révolutions technologiques suivent un schéma : d’abord ignorées (“Pourquoi une voiture alors que les chevaux vont bien ?”), puis jugées irréalistes (“Où recharger une voiture électrique ?”), enfin elles deviennent la nouvelle norme (“Tu utilises encore de l’essence ? C’est dépassé !”).

Nous sommes à un tournant : le portefeuille Passkey passe de l’innovation à la nécessité.

Perspectives d’adoption

Actuellement, les premiers utilisateurs – entreprises crypto natives et trésoreries institutionnelles visionnaires – migrent vers les portefeuilles Passkey, gagnant un avantage compétitif grâce à une sécurité et une opérabilité supérieures.

- Dans 1 à 2 ans : adoption massive par les entreprises. Les attaques majeures continuant de frapper les portefeuilles traditionnels, les assureurs exigeront l’usage de Passkey pour couvrir les risques. Les conseils d’administration demanderont pourquoi leur trésorerie n’utilise pas “le portefeuille le plus sûr”.

- Dans 3 à 5 ans : adoption grand public. Utiliser une phrase mnémonique sera un signal d’alerte, comme utiliser un mot de passe sans 2FA. Les nouveaux utilisateurs sauteront l’étape de la phrase mnémonique et passeront directement à Passkey.

- À l’avenir : la phrase mnémonique disparaîtra, comme les modems 56k ou les disquettes. Protéger des milliards avec 24 mots écrits sur papier semblera aussi absurde que cacher son argent sous un matelas.

La vérité toute simple

Toute révolution technologique suit ce schéma : résistance, adoption, domination. Du télégraphe au téléphone, de la pellicule à la photo numérique, du moteur thermique à l’électrique. Les technologies supérieures ne gagnent pas par amélioration incrémentale, mais en rendant l’ancienne obsolète.

Le portefeuille Passkey n’est pas qu’un pas en avant, c’est l’évolution du paradigme de la sécurité des actifs numériques.

Conclusion : L’heure du choix

La solution est devant nous.

Après 50 milliards de dollars de pertes, l’industrie crypto est à la croisée des chemins : continuer à itérer sur une architecture vulnérable – poser des serrures plus solides sur une porte en carton – ou adopter un changement de paradigme dans la sécurité des portefeuilles.

Le portefeuille Passkey incarne ce changement, non par optimisation locale, mais par transformation architecturale.

Les géants de la tech ont déjà validé Passkey comme l’avenir de l’authentification. La première implémentation crypto, zcloak.money, est déjà en ligne, prouvant que sécurité et commodité ne sont pas incompatibles.

Les révolutions technologiques suivent un schéma prévisible : ce qui semble révolutionnaire aujourd’hui deviendra la norme demain. La question n’est pas de savoir si le portefeuille Passkey deviendra la norme, mais quand.

Le moment Tesla du portefeuille crypto est arrivé.

La seule question : êtes-vous prêt ?

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Les banques numériques ont depuis longtemps cessé de gagner de l'argent grâce aux activités bancaires ; la véritable mine d'or réside dans les stablecoins et la vérification d'identité.

L’échelle des utilisateurs ne correspond pas à la rentabilité, la stabilité et l’identité sont au cœur de la banque numérique.

En dehors du trading, aperçu des nouveaux projets phares et des mises à jour majeures dans l’écosystème Solana

La conférence Solana Breakpoint 2025 a été véritablement spectaculaire.

Aperçu des 33 projets gagnants du hackathon Solana Breakpoint 2025

Plus de 9 000 participants se sont regroupés en équipes et ont soumis 1 576 projets, parmi lesquels 33 ont été récompensés. Ce sont tous des projets prometteurs et très compétitifs dans l'industrie.

En vogue

PlusXRP chute en dessous de 2 $ malgré des entrées de 1 milliard de dollars dans les ETF : jusqu'où le prix peut-il descendre ?

Les banques numériques ont depuis longtemps cessé de gagner de l'argent grâce aux activités bancaires ; la véritable mine d'or réside dans les stablecoins et la vérification d'identité.